Anker

IT-Sicherheit für Banken

Cyberkriminalität ist längst eine reale Bedrohung für den Finanzsektor. Um dieser Gefahr entgegenzuwirken, in dem vor allem die IT-Sicherheit der Banken verbessert wird, nimmt der Gesetzgeber die besonders gefährdete Finanzbranche in die Verantwortung. Die branchenspezifischen Anforderungen des KRITIS-Sektors und die Mindestanforderungen an das Risikomanagement (MaRisk) bestimmen diesen gesetzlichen Rahmen.

Im Folgenden erfahren Sie anhand von praktischen Use Cases, wie unsere Verschlüsselungslösung HiCrypt™ und die smarte 2-Faktor-Authentifizierungslösung SmartLogon™ Sie bei der Verbesserung der IT-Sicherheit in Ihrem Hause unterstützen kann.

Die Lösungen können einzeln oder in attraktiven Paketen erworben werden und sind binnen kürzester Zeit einsatzbereit – ohne aufwändige Umstellung Ihrer IT-Infrastruktur.

Ich bin für Sie da!

Benjamin Prskawetz

T.I.S.P. Consultant IT Security

Vertrieb & Technischer Kundenbetreuer

+49 371 815 39-213

bp@digitronic.net

Anker

Das erreichen Sie:

In Bezug auf Datenverschlüsselung und sichere Anmeldung am Betriebssystem sowie Fachanwendungen:

- Umsetzung der Mindestanforderungen an das Risikomanagement (MaRisk)

- Erfüllung der Bankaufsichtlichen Anforderungen an die IT (BAIT)

- Sicherung der branchenspezifischen Anforderungen an KRITIS-Sektoren

Für wen ist der Einsatz sinnvoll?

Finanzdienstleistungsinstitute

Kreditinstitute

Use Case 1: MaRisk

Nicht personalisierte Berechtigungen müssen jederzeit zweifelsfrei einer handelnden Person (möglichst automatisiert) zuzuordnen sein. Abweichungen in begründeten Ausnahmefällen und die hieraus resultierenden Risiken sind zu genehmigen und zu dokumentieren. HiCrypt™ Enterprise Services ermöglicht ein komfortables Single-Sign On an verschlüsselten Shares berechtigter Personen oder Personengruppen sowie eine Dokumentation der Ereignisse.

Use Case 2: Brewer-Nash-Modell

Banken sowie Dienstleister von Banken sind verpflichtet, sichere und gut verwaltbare Datenräume zu schaffen, auf denen nur ausgewähltes Personal Zugriff hat. Mit HiCrypt™ schützen Sie Ihre Daten zuverlässig indem Sie auf verschlüsselte Netzlaufwerke abgelegt und durch individuelle Zugriffskonzepte nach dem Brewer-Nash-Modell (auch Chinese-Wall-Modell genannt) geschützt werden – unabhängig von Ihrer IT-Administration.

Anker

Sie müssen schnell handeln, um die Homeoffice-Arbeitsplätze Ihrer Mitarbeiter abzusichern?

Sollte es brennen, weil Sie z. B. schnell die Homeofficeplätze Ihrer Mitarbeiter absichern müssen, garantieren wir Ihnen mit unserer „Get-Ready-Option“ die Erarbeitung und Umsetzung des gewünschten Standardprodukts innerhalb von nur 15 Arbeitstagen.

Use Case 3: Need-to-know-Prinzip

Um Funktionstrennung zu wahren und Interessenkonflikte zwischen Personal zu vermeiden, setzen Sie mittels HiCrypt™ Enterprise Services die AD-Berechtigungskonzepte in Ihren digitalen Tresoren spielend leicht um. Der Sparsamkeitsgrundsatz ist eine Säule, auf die HiCrypt™ Enterprise Services aufgebaut ist.

Use Case 4: BaFin

Die Bundesanstalt für Finanzdienstleistungsaufsicht (BaFin) prüft Banken, ob die IT-Sicherheitsmaßnahmen umgesetzt und eingehalten wurden. Unsere Lösungen hielten hundertfach in Zertifizierungsprozessen nach ISO 27001 stand und wurden von Auditoren akzeptiert.

Use Case 5: Social Engineering

Nicht nur die Gefahr von außen ist real, auch Angriffe auf die Identitäten oder der Diebstahl von Passwörtern Ihrer Mitarbeiter sind eine ernstzunehmende Bedrohung. Schützen Sie sich und Ihre Mitarbeiter mit einer erweiterten Authentifizierung mittels SmartLogon™ und der Schulung durch unsere kompetenten IT-Sicherheitsberater in ihrem Betrieb oder virtuell.

Use Case 6: Vertraulichkeit

Alle IT-Systeme, IT-Prozesse und sonstige Bestandteile des Informationsverbundes müssen die IT-Sicherheit gewährleisten. D.h. Integrität, Verfügbarkeit, Authentizität und Vertraulichkeit der Daten müssen zu jeder Zeit sichergestellt sein. Durch Datenverschlüsselung mit HiCrypt™ wird die Vertraulichkeit sensibler Informationen zuverlässig gewahrt.

Unser Versprechen als Hersteller

Als Hersteller und langjähriger IT-Sicherheitsexperte entwickeln wir gern gemeinsam mit Ihnen Anpassungen, die Ihre spezifischen Anforderungen bestmöglich erfüllen.

Software und Support „Made in Germany“

Software und Support „Made in Germany“ garantieren Ihnen: Kein Zugriff auf Ihre vertraulichen Daten durch eine Hintertür und kürzeste Reaktionszeiten, wenn Sie unsere Unterstützung benötigen.

Vorhandene Technik nutzen

Für die Umsetzung der 2-Faktor-Authentifizierung können in der Regel vorhandene Transponder oder SmartCards genutzt werden. Wir prüfen gern bestehende Hardware auf Kompatibilität, um Neuanschaffungen zu vermeiden.

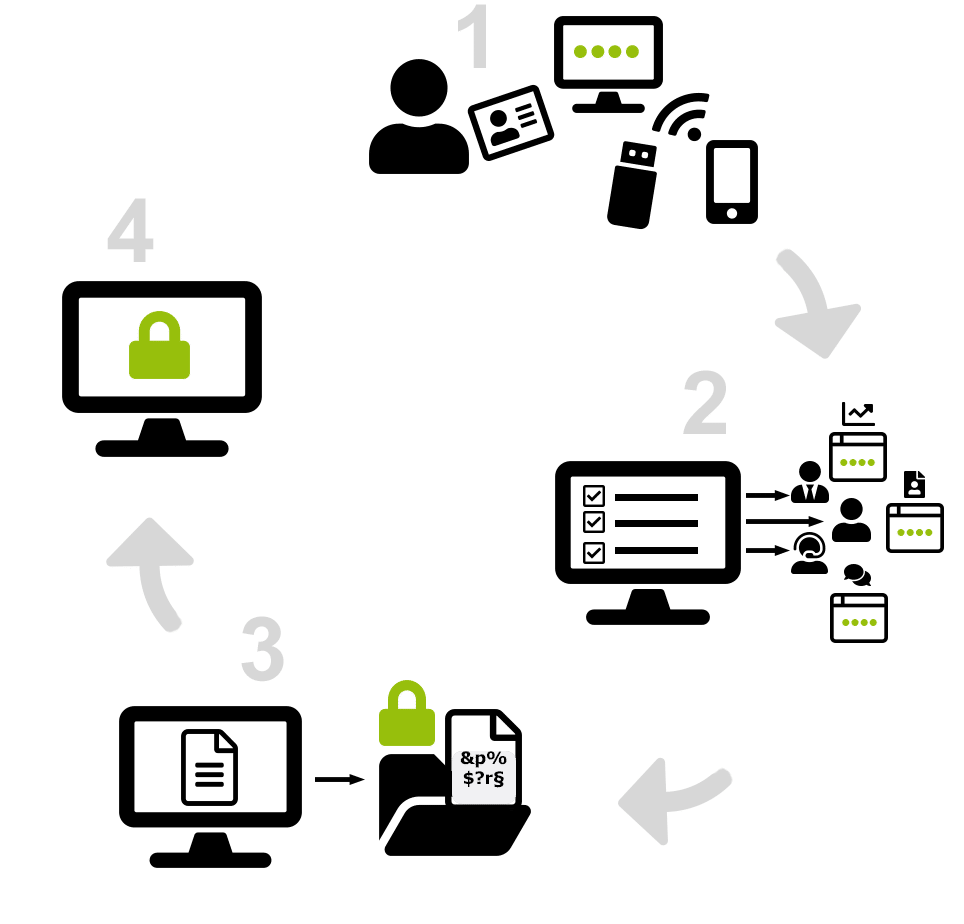

Beispielszenario 2-Faktor-Authentifizierung und Datenverschlüsselung im Praxisalltag:

1

Die PC-Anmeldung erfolgt mittels Authentifizierungs-Merkmal (Token) und kurzer PIN. Als Token eignen sich Smartcards, USB- oder Bluetooth-Token und sogar Smartphones.

2

Alle Anmeldungen können protokolliert und dem jeweiligen Nutzerprofil zugeordnet werden. Auf Wunsch können einzelne Fachanwendungen entsprechend des Profils geöffnet werden.

3

Verschlüsselte Dateien können je nach Rechtevergabe im Klartext eingesehen bzw. bearbeitet und wieder verschlüsselt abgespeichert werden. Unbefugte Personen bekommen nur eine kryptografische Ansammlung von Daten zu sehen.

4

Die automatische Abmeldung vom Betriebssystem, Fachanwendungen und verschlüsselten Dateien erfolgt bei Entfernen des Tokens oder Verlassen des Geräts.

Für digitale Freiheit ohne Risiko!

Anker

Unser Vertriebs- und Supportteam berät Sie gern zu unseren IT-Sicherheitslösungen zum Schutz Ihrer vertraulichen Kunden- und Finanzdaten. Sprechen Sie uns einfach an oder vereinbaren Sie einen Präsentationstermin.

Jetzt Anfrage stellen:

Jetzt beraten lassen:

Benjamin Prskawetz

T.I.S.P. Consultant IT Security

Vertrieb & Technischer Kundenbetreuer